Copa-Data zenon Service Grid: Wenn das Brownfield zum Minenfeld wird

Aktuelle Vorfälle zeigen die Verwundbarkeit von industriellen Anlagen und deren digitalen Prozessen, beispielsweise der Hackerangriff auf den Betreiber der größten Pipeline in den USA, der zu wochenlangem Stillstand führte. Mit dem Service Grid von zenon haben Unternehmen ein wirksames Instrument zur Hand, um derartige Angriffe abzuwehren und ihre Cybersicherheit zu erhöhen.

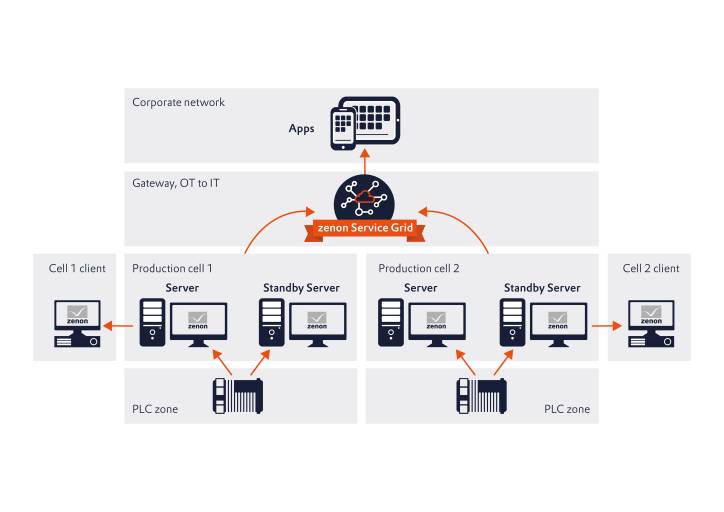

Das zenon Service Grid verbindet die OT mit der IT und geht dabei sicherheitstechnisch neue Wege.

Bei industrieller Infrastruktur handelt es sich in der Regel um Brownfield-Anwendungen, also Bestandsinfrastruktur, die meist seit vielen Jahren in Betrieb ist. Aufgrund der hohen Anforderungen an die Verfügbarkeit, aber auch wegen der hohen Investitionskosten ist eine Erneuerung oder ein Austausch – wie beispielsweise bei Standardkomponenten der IT – für diese Infrastruktur wirtschaftlich nicht sinnvoll umsetzbar.

Im Gegensatz dazu ermöglichen neue Technologien und gestiegene Rechen- und Speicherkapazitäten einen optimierten Betrieb der Infrastruktur. Dafür ist es zwingend notwendig, auf die Daten einer Anlage zugreifen zu können. Noch besser ist es, wenn Standorte und Technologien übergreifend vernetzt, Daten gesammelt und anhand von Modellen oder Simulationen optimiert werden. Solch eine virtuelle Abbildung einer Anlage oder eines Prozesses nennt man Digitalen Zwilling.

Man muss also nicht die Infrastruktur komplett erneuern, wenn man von der Digitalisierung der Operational Technology (OT) profitieren will. Es gibt Alternativen.

Die Komponenten des Service Grid.

Das Service Grid kann mehr

Bei Copa-Data hat man sich genau diese Frage gestellt und auf Basis des zenon Service Grid eine Lösung entwickelt. Erste Ansätze dazu hat das Copa-Data-Team in der IEC 62443, aber auch in anderen Standards wie z. B. den NIST-Richtlinien gefunden, die sich alle um die Cybersicherheit drehen.

Diese Standards definieren einige grundlegende Anforderungen für die Vernetzung von OT-Komponenten. Zu Beginn eines jeden Projektes sollte eine Risikoanalyse stehen, also die Identifikation von kritischen Komponenten oder Prozessen. Diese Assets gilt es maximal zu schützen. Oder in anderen Worten: Ein direkter externer Zugriff auf diese kritischen Assets beispielsweise über einen Web- oder Remotezugriff scheidet grundsätzlich aus. Damit Unternehmen dennoch eine digitale Infrastruktur schaffen können, die ihnen zumindest einen lesenden Zugriff auf die Prozessdaten erlaubt, müssen Zonen oder Segmente im Netzwerk definiert werden. Die kritischen Assets sollten dabei besonders betrachtet und möglichst entfernt vom externen Zugriffspunkt angeordnet werden. Der Betreiber sollte sicherstellen, dass sich die aus Sicht der Angreifer lohnendsten Ziele hinter möglichst vielen technischen Hürden verstecken.

Kritisch: Übergangspunkte

Bereits auf dieser Ebene zeichnet sich zenon durch sein eigenes verschlüsseltes Netzwerk und die komplett flexible Mehrprojektverwaltung aus. Projekte können beliebig tief verschachtelt und auf verschiedenen Datenservern betrieben werden. Dabei reicht die Bandbreite von reinen „faceless“ betriebenen Datengateways (zenon Runtime as a Service) bis hin zu vollwertigen interaktiven Benutzeroberflächen.

Um den Anforderungen an eine moderne Security zu genügen, benötigt es aber mehr als eine gute Segmentierung und Verteilung der Datenflüsse. Will man Daten teilen und vernetzen, hat es sich in der Praxis bewährt, spezielle Übergangspunkte zu definieren, über die exklusiv der Datenaustausch erfolgt. Oft findet sich für diese verschlüsselten Übergabepunkte auch der Begriff „Edge“, vor allem im Zusammenhang mit Diensten aus der Cloud.

Aus Sicht eines Produktions- oder Prozessverantwortlichen handelt es sich hierbei um eine kritische Komponente, da diese das Tor zur Außenwelt öffnet. Ein einfacher, schlecht gewarteter Webserver wird wahrscheinlich nicht die ideale Komponente sein. Genau hier setzt zenon mit der Komponente Service Grid an. Es ermöglicht die Umsetzung einer demilitarisierten Zone (DMZ) für einen sicheren Datenübergabepunkt aus der oder in die Produktion.

Demilitarisierte Zonen schaffen Sicherheit

Bei einer DMZ handelt sich um einen eigenen Bereich im Netzwerk, über den der gesamte Datenaustausch zwischen industrieller OT und – aus deren Sicht – fremden Netzwerken geroutet wird. Auch hier gilt: Direkte Verbindungen sollten unbedingt vermieden werden, beispielsweise mit der analogen Produktionsmaschine. Innerhalb der DMZ werden ausschließlich jene Kommunikationskanäle oder Beziehungen zugelassen, welche für die Aufrechterhaltung oder die Optimierung des Betriebes einer Anlage benötigt werden. Das sind weniger, als man denkt. Und jede zusätzliche Verbindung ist ein zusätzliches Sicherheitsrisiko.

Folgt man diesen grundlegenden Prinzipien, kann eine DMZ dafür sorgen, dass Cyberattacken auf eine zusätzliche unüberwindbare Hürde stoßen und man einen effizienten Schutz für sein Produktionsnetzwerk schafft.

Die Knackpunkte standortübergreifender Vernetzung

Anwendungen im Wide Area Network (WAN) scheinen auf den ersten Blick einfach in der Umsetzung zu sein. Es gibt am Markt viele technische Lösungen. Problemlos kann man ein Virtual Private Network (VPN) in Betrieb nehmen, mit dem auf alle Daten nur ein authentifizierter Zugriff möglich ist. Oder gibt es da doch Lücken?

Alle diese Lösungen setzen eine stabile Netzwerkverbindung voraus. Die Verbindung zwischen den Kommunikationsteilnehmern muss stabil sein und eine hohe Bandbreite zur Verfügung stellen. Längere Unterbrechungen der Verbindung, wie sie bei einer Internetverbindung typischerweise vorkommen, führen in der Regel zu einem Datenverlust bei der laufenden Übertragung. Die Netzwerkverbindung muss gegen Fremdzugriffe physikalisch geschützt sein. Doch viele Kommunikationsprotokolle im industriellen Bereich sind nicht oder nur unzureichend abgesichert. Für die Datenübertragung in öffentlichen Netzen sind sie weniger geeignet, da die Informationen im Klartext übertragen werden.

Mit dem zenon Service Grid entfallen diese Beschränkungen. Man kann auch geografisch weit entfernte Niederlassungen in ein internes Unternehmensnetzwerk einbinden. Dafür reichen konventionelle Internetverbindungen zwischen den Standorten. Die Architektur des Service Grid ermöglicht eine sichere und verschlüsselte Datenübertragung auch über öffentliche Netze. Temporäre Unterbrechungen der Verbindung werden kompensiert, denn das Service Grid stellt über Puffer sicher, dass es zu keinem Datenverlust kommt.

Das zenon Service Grid im Überblick

Im Wesentlichen besteht das zenon Service Grid aus mehreren plattformunabhängigen Software-Services. Das Service Grid erweitert sowohl die Funktionalität als auch die Konnektivität der zenon-Plattform. Es verknüpft eine Vielzahl von Anwendungen, Services und Devices miteinander. Das Service Grid unterstützt mehrere Installationsvarianten. Die Bandbreite reicht von einer nativen Windows-Installation auf einem lokalen Einzelrechner bis zur flexibel skalierbaren Containerinstallation in der Cloud (z. B. Docker).

Historische und Livedaten aus der bestehenden Infrastruktur werden über den zenon Service Hub in ein Control Center und optional in einen zentralen Data Storage gespielt. Dabei gewährleistet das Service Grid standardmäßig den Aufbau sicherer Architekturen durch zertifikatsverschlüsselte TLS-Verbindungen, integrierte Authentifizierungs- und Autorisierungsmechanismen sowie individuell definierbare Lese-, Schreib- oder Konfigurationsrechte im Abgleich mit den individuellen Security-Anforderungen des Anlagenbetreibers.

Vom TÜV geprüfte Sicherheit

Übrigens wurde das zenon Service Grid von Beginn an nach den Prinzipien des „Security by Design“ entwickelt und getestet. Der gesamte Entwicklungsprozess für das zenon Service Grid wurde vom TÜV Süd entsprechend der IEC 62443-4-1 zertifiziert.

Auf Basis der zenon-Plattform können Anwender also eine sichere Infrastruktur gemäß den Anforderungen aktueller Normen aufbauen. Besonders für Brown-Field-Applikationen, ohne analoge Maschinen und Prozesse ändern zu müssen.

Teilen: · · Zur Merkliste